dataPARC セキュリティのベストプラクティス

今日のビジネス環境では、個々のデータポイントからネットワーク全体に至るまで、あらゆるシステムのセキュリティが最も重要になっています。dataPARCの全体的なアーキテクチャと特定のツールにより、組織のITおよびOTセキュリティプロトコルを損なうことなく、ユーザーが必要なデータや情報への安全なアクセスを容易にします。

このドキュメントでは、業界標準とdataPARCの実践経験に基づいたベストプラクティスの概要を説明します。お客様ごとにある程度個別の構成が必要になる可能性が高いことを念頭に置いて、一連のガイドラインとして使用してください。

dataPARC アプリケーション・セキュリティー

以下のセクションは、通常、エンド・ユーザー・インターフェース、アプリケーション・サーバー、およびヒストリアンを構成する dataPARC ツールに適用されます。言及されている項目の多くは、dataPARCのアーキテクチャの一部であるか、システム管理者が設定できます。

ユーザー認証

PARCviewクライアントおよびそれに関連するツールでは、サーバー接続とプログラム要素へのアクセス前にユーザー認証が必要です。ユーザー認証には、いくつかのオプションがあります。

認証タイプ | ID プロバイダー | 筆記 |

アノニマス | Capstone Built-InまたはカスタムPARCsecurityプロバイダー(dataPARCという名前)を使用するように設定できます | ユーザー名やパスワードは必要ありません。事前設定された ID を使用してサインインします。この ID のアクセスを厳しく制限するか、初期インストール後にこの認証タイプを無効にすることをお勧めします。 |

ユーザー名とパスワード | Capstone Built-InまたはカスタムPARCsecurityプロバイダー(dataPARCという名前)を使用するように設定できます | ユーザに [ID プロバイダ] を選択し、ユーザ名とパスワードを入力する必要があります。dataPARC内でカスタム作成されたIDの安全なアクセスを許可します。 |

Windows 統合 | Windows Active Directory | 現在ログインしている Windows ユーザーの Active Directory ID を使用してサインインします。これにより、ユーザーの利便性は向上しますが、ID アクセスのカスタマイズが制限される可能性があります。 |

ID プロバイダー

PARCsecurityで利用できるIDプロバイダーには、次の3つのタイプがあります。

Capstone ビルトイン: このタイプの ID プロバイダーには、通常、dataPARC の初期インストールとセットアップに使用される事前構成された ID が含まれています。ユーザーアクセス制御と監査を最大限に行うには、長期間使用しないでください。

Capstone PARCsecurity: これは、お客様のインストール用に特別に作成されたカスタム ID リストです。個々のユーザー ID は、それぞれのカスタム権限を使用して作成できます。ID グループも設定できます。このタイプは、最も柔軟性とセキュリティを提供しますが、自動サインイン用に構成されていない場合は、ユーザーがユーザー名とパスワードを入力する必要があります。 このアイデンティティ・プロバイダでは、年齢に基づく有効期限、初回ログイン時のパスワード変更要件、複雑なパスワードの要件などのパスワード・オプションが可能です。 これにより、セキュリティが強化され、ローカル パスワード ポリシーへの準拠が可能になります。

Windows Active Directory: ID リストは、ドメインの Active Directory によって提供されます。

公開: dataPARC UA セキュリティコンソールで「公開」がチェックされていない場合、ユーザーは現在ログインしているWindowsユーザーActive Directory IDでのみログインできます。これは最も安全なログイン方法と考えられていますが、ID のカスタマイズは制限されます。「パブリック」がオンの場合、すべてのADユーザーIDが公開され、ユーザーは現在のWindowsユーザーとは異なるIDでPARCviewにサインインできます。

仮想: このIDタイプは、PARCsecurityIDのリストに明示的に追加されたIDのみを許可するように構成することも、「仮想」ID(AD内に存在するがPARCsecurityリストに追加されていないID)を許可するように設定することもできます。これらは、グループの権限 ("Everyone" およびそれらが属するすべての AD グループ) を継承します。「仮想」ID を許可すると、新しいユーザーの追加に伴う労力は軽減されますが、アクセスは PARCsecurity レベルで特別に管理されないため、リスクが増大します。

アイデンティティ

dataPARC ユーザー ID は、可能な限り最大レベルの粒度で構成する必要があります。可能であれば、制御室やラボベンチなどの共有ワークステーションを含め、IDの共有を排除する必要があります。各ユーザーに個別の ID を指定すると、アクセス許可が正しく、監査されたイベントが正しく記録されます。

グループ

dataPARC内の権限構成は、IDグループを確立することで簡素化できます。グループの権限はカスタマイズでき、グループに追加されたすべての ID はその権限を継承します。グループをグループに追加して、権限階層を作成することもできます。

権限

アクセス許可は、アプリケーションレベルとタグレベルの両方で、グループと ID ごとに設定できます。各グループまたは ID には、作業の実行に必要なアプリケーションとタグのみへのアクセスを "許可" する必要があります。タグの権限は、場所、ソース、プロセス領域、および個々のタグごとに設定できることに注意してください。これにより、権限の設定を簡略化できます。

セキュリティプロファイル

設定された権限のセットは、セキュリティプロファイルとして保存されます。3 つの初期プロファイルが提供されますが、各顧客はサイトごとに少なくとも 1 つのカスタム プロファイルを作成する必要があります。

デフォルト: これは通常、各場所のカスタム権限構成の開始点です。最初は、すべての ID に継承される Everyone グループの事前構成されたアクセス許可のセットが含まれています。このプロファイルには ID が事前に設定されていないため、PARCsecurity または Microsoft Active Directory ID プロバイダ内で新しい ID を作成するか、他の初期セキュリティプロファイルから事前設定された ID を使用する必要があります。新しい ID が作成または構成されていない場合、ユーザーは匿名または組み込みの管理者 ID を使用してのみサインインできます。

このセキュリティプロファイルでは、Everyone グループには、デフォルトの [場所] に対する [継承タグで許可] アクセス権限があります。

全員 (デフォルト):

·PARCmobileを起動する

·ディスプレイディレクトリの外部へのアクセスを許可

·PARCviewを起動する

·PARCview Webを起動する

·データ系列タグリストの読み取り

·コンピュータディレクトリツリーの表示

·Windows エクスプローラー アクセス

PVbasic: PVbasicセキュリティプロファイルには、7.0より前のパスワードシステムに対応する一連のグループIDに対して構成された権限があります。これは、さまざまなツールにアクセスするために個々のパスワードを使用していた 7.0 より前の dataPARC インストールをアップグレードする場合に役立ちます。

このセキュリティプロファイルには、すべての ID によって継承される Everyone グループに対して構成されたアクセス許可もあります。ただし、Everyone グループはタグにアクセスできません。プロファイルをアクティブ化する前に、必ずタグ権限を割り当ててください。

みんな(PVbasic):

·PARCgraphics Designer を起動する

·PARCmobileを起動する

·ワークフロー編集を許可

·ワークフロースケジュールを許可

·ディスプレイディレクトリの外部へのアクセスを許可

·PARCviewを起動する

·PARCview Webを起動する

·演算子ターゲット編集

·データ系列タグリストの読み取り

·コンピュータディレクトリツリーの表示

·Windows エクスプローラー アクセス

PV_AlarmConfig:

·アラーム設定

PV_AlarmEventAudit

·アラーム イベントの削除を許可

·アラーム イベントの編集を許可

PV_CalcScript:

·計算ビルダー

PV_LimitGradeConfig:

·グレードメンテナンス

·グレード仕様

·限界計算

·制限設定

PV_MDEConfig:

·MDE 設定

PV_PARCsuiteConfiguration:

·dataPARC 管理者

·PARCview 構成管理者

PV_ReportDesigner:

·レポート デザイナーの起動

·PARCReport の構成

PV_TracSuite_PARCmodel:

·TracSuite の設定

·PARCmodelを起動する

UAbasic: このセキュリティプロファイルには、管理者、オペレーター、パワーユーザー、およびすべてのユーザーの 4 つのユーザーグループに対して権限が設定されています。パワーユーザーグループはオペレーターグループのメンバーであり、オペレーターグループのすべての権限はパワーユーザーグループに継承されます(つまり、パワーユーザーが持つことができないオペレーターが持つことができる権限はありません)。Everyone グループの事前構成済みアクセス許可は、すべての ID に継承されます。

このセキュリティプロファイルでは、Everyone グループはタグにアクセスできません。プロファイルをアクティブ化する前に、必ずタグ権限を割り当ててください。

すべての人 (UAbasic):

·PARCmobileを起動する

·ディスプレイディレクトリの外部へのアクセスを許可

·PARCviewを起動する

·PARCview Webを起動する

·データ系列タグリストの読み取り

·コンピュータディレクトリツリーの表示

·Windows エクスプローラー アクセス

UA_Admin:

·すべてのロールへのアクセス権を付与

UA_Operator:

·アラーム イベントの編集を許可

·演算子ターゲット編集

UA_PowerUser:

·PARCgraphics Designer を起動する

·レポート デザイナーの起動

·PARCReport の構成

·ワークフロースケジュールを許可

·アラーム設定

·アラーム イベントの削除を許可

·アラーム イベント プロセスの編集を許可

·計算ビルダー

·アセットマネージャーの起動

·PARCmodelを起動する

·限界計算

·制限設定

·ログブック編集

·MDE 設定

·MDE ヘッダー テンプレートの設定

·MDE ロック レコード

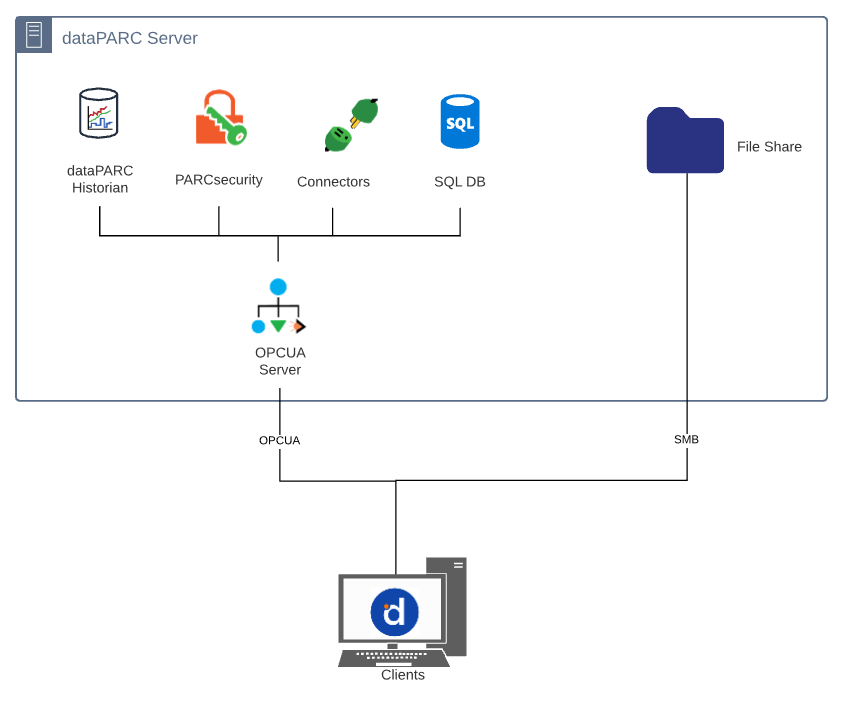

dataPARC サーバとクライアントの通信

OPC-UAの

PARCviewクライアントおよび関連ツールは、OPC-UAプロトコルを介してdataPARCサーバーと通信します。

主な概念

- OPC-UA は 1 つの TCP ポートを使用します。これにより、標準のパケットフィルタリングファイアウォールとうまく連携できます。

- PARCview は SQL Server に直接接続しません (DSN がサイト接続構成で定義されている場合を除く)

- 証明書交換は、セキュアなチャネルを設定するために使用されます。基本的な128暗号化を使用します。

- ユーザー資格情報は、アプリケーション機能へのアクセスを設定します (PARCview を開く、特定のタグを参照など)。

参考資料

dataPARC サーバと SQL データベースの通信

主な概念

- TLS 1.2 プロトコルが利用されます。従来のSSL方式よりも安全な暗号化。

- Capstone では、データベース アクセスを各データベースに必要な最低レベルの権限に設定することを推奨しています。「db_owner」アクセスは、ソフトウェアのメジャーアップグレードにのみ必要であり、通常の使用では取り消すことができます。

推奨データベース権限テーブル

形容 | 許可 | |

ctc_config | dataPARC アプリケーションのメインリポジトリー | db_datareaderとdb_datawriter |

ctc_security | すべてのセキュリティ構成を格納します | PARCSecurityAdminロール |

ctc_gds | 認証と証明書管理のためのグローバル検出サービス | db_datareaderとdb_datawriter |

ファイル転送 (SMB またはディスプレイ サービス http)

中小企業

PARCview表示ファイルへのアクセスは、dataPARC Serverファイル共有とPARCviewクライアント間の暗号化を可能にするMicrosoft SMBを介して提供できます。

主な概念

- ログインユーザーに基づくファイル/フォルダーの権限。

参考資料

表示サービス http

PARCdisplay サービスを使用すると、共有ネットワーク フォルダーからではなく、Web ベースのサービスを介して dataPARC Displays にアクセスできます。この方法は SMB よりも安全性が低くなります。

主な概念

- 現在、Display Service は ID ベースのアクセス制御をサポートしていません

- ディスプレイサービス経由のファイル転送は現在暗号化されていません

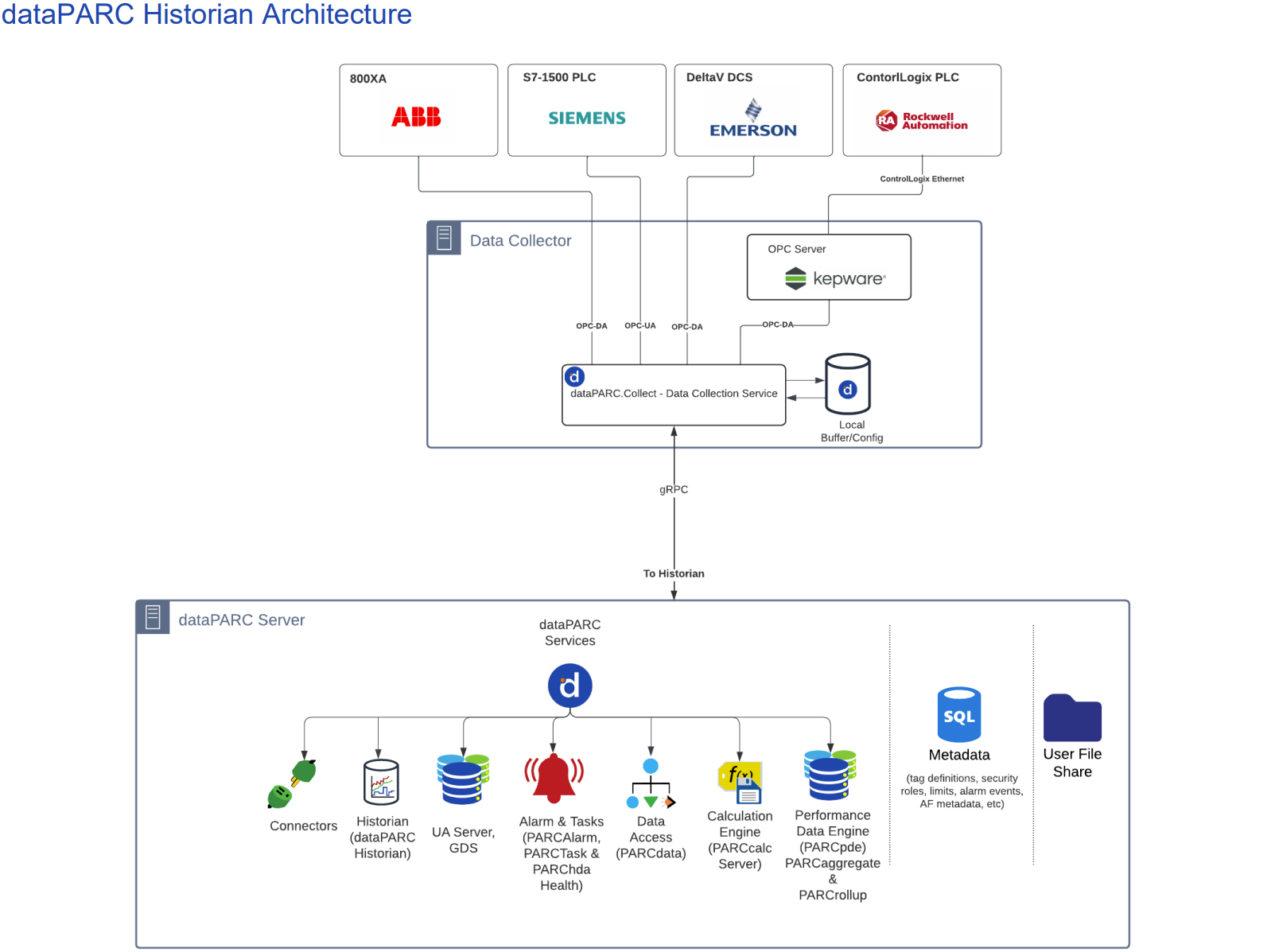

データ収集のセキュリティ

dataPARC Historianを使用する顧客サイトでは、CapstoneのPARCIOアプリケーションがリアルタイムソースからデータを直接読み取り、Historian自体に送信します。PARCIO は「データコレクタ」としても知られています。最も一般的なデータ収集プロトコルは、OPC Classic (OPCDA、OPCHDA) と UPC-UA です。

OPC クラシック (OPCDA、OPCHDA)

OPC クラシック プロトコルは、ソース OPC サーバーが OPC-UA をサポートしていない場合にのみ使用する必要があります。これは、多くのレガシーデータソースに当てはまります。

主な概念

- OPC クラシック プロトコルは動的ポート範囲に依存しているため、標準のパケット フィルタリング ファイアウォールでは使用しないでください。

- Microsoft は最近、DCOM の脆弱性を発見しました (通常、ある PC から別の PC への OPC Classic 接続に必要です)。Capstoneは、RPC_C_AUTHN_LEVEL_PKT_INTEGRITYレベルを使用してリモートデータ収集を実行するか、OPCサーバーと同じコンピューターにサービスをインストールすることをお勧めします。

- また、データ収集用に特別に定義された Windows サービス アカウントを使用して、データ収集をサービスとして実行することもお勧めします (システム アカウントを使用するのではなく)。これにより、特定のユーザーの権限を、必要な最低レベルの権限に調整できます。

- このサービス アカウントにはデフォルトのパスワードを使用しないでください。

参考資料

OPC-UAの

OPC-UA は最新の標準プロトコルであり、データ収集には可能な限り使用する必要があります。

主な概念

- OPC-UA は 1 つの TCP ポートを使用します。これにより、標準のパケットフィルタリングファイアウォールとうまく連携できます。

- 証明書交換は、接続の認証とメッセージの暗号化に使用されます。OPC サーバーは暗号化レベルを決定します。Sha256 で署名および暗号化するようにサーバーを設定することをお勧めします。

- ユーザー資格情報は、特定のタグや関数へのアクセスを設定するために使用されます(タグへの読み取り/書き込みなど)。サーバーでは匿名接続を許可せず、データ収集には特定のユーザーを使用することをお勧めします。デフォルトのユーザー/パスワードは使用しないでください。

参考資料

gRPC

dataPARC Historianを使用するサイトでは、個々のソースデータコレクタとヒストリアン間、およびヒストリアンと他のdataPARCツール間のデータ転送は、どちらもgRPCプロトコルに基づいています。

主な概念

- gRPC は 1 つの TCP ポートを使用します。これにより、標準のパケットフィルタリングファイアウォールとうまく連携できます。

- すべての gRPC トラフィックは、dataPARC バージョン 7.3 以降で暗号化されます。

参考資料

監査証跡

ユーザーが個々のIDでログインしている場合、dataPARCの強力な監査機能は、システム管理者に貴重な洞察を提供します。監査対象のすべてのイベントには、関連付けられたユーザー ID のレコードが含まれます。

ユーザーレベルの監査機能

- アラーム設定

- アラーム イベント/原因

- マニュアルデータ入力

- ログブックエントリ

- PARCIO ソース構成 (最後に変更したユーザーを示します)

変更またはコメントベースの監査を備えた機能

- PARCtask ワークフローテンプレートの構成

- アラーム電子メール テンプレートの設定

- バージョンの採点 – コメントを追加できます

- 制限仕様 – 「変更メモ」を追加できます

- ソースおよびプロセスタグの設定 – 記録された作成および変更されたタイムスタンプ

一般的な Windows Server のセキュリティ強化

dataPARCのアーキテクチャは、すべてのハードウェア、データストレージ、アプリケーション環境などを完全に所有することができます。したがって、顧客組織は、内部セキュリティポリシーを満たすようにサーバーシステムを自由に構成できます。Capstoneは、次の一般的な推奨事項を作成しています。

ユーザー構成

dataPARC Server 機能へのアクセスと保守に必要な最小限の権限を持つ、必要な最小数のユーザーを設定します。強力なパスワード標準を適用し、複数の連続したログイン失敗に対してアカウントロックアウトを行います。

Windows の機能と役割

不要なコンポーネントをアンインストールし、不要なユーザーロールを削除して、メンテナンスを簡素化し、潜在的なセキュリティリスクを軽減します。

頻繁なパッチ

オペレーティングシステムとソフトウェアコンポーネントのパッチ、特にセキュリティ上の懸念に対処するために提供されるパッチを頻繁にインストールするスケジュールに従ってください。

ファイアウォール構成

特定の必要なデータやファイル転送に必要なポートのみを開いた状態でファイアウォールを設定します。これは、オペレーション/プロセス制御ネットワークとビジネス/IT ネットワーク間の接続に特に重要です。

サービスアカウント

サービスに特定のユーザー アカウントを追加し、個々のサービスの操作に必要な権限のみを提供します。